IP泄漏问题在的VPN供应商中,只有Hotspot Shield VPN及时修复

IP泄漏问题在的VPN供应商中,只有Hotspot Shield VPN及时修复

vpn导师决定雇佣一组黑客来测试流行的虚拟专用网(VPN),以应对可能给用户带来风险的漏洞。

测试结果显示,白帽黑客评估的解决方案遭受严重的隐私泄露问题,任何测试的解决方案都不能完全保护用户的IP不受窥视。

不要忘记,VPNs软件中的这种缺陷可能会被政府和敌对组织利用,以监视网上的个人。

Cure53 aka Filedescriptor的研究员Paulos Yibelo和一位匿名同事的任务是测试纯VPN、Zenmate和Hotspot Shield VPN解决方案。

我们测试了3个流行的vpn: Hotspot Shield, PureVPN,和Zenmate,通过认证的研究人员来发现VPNs是否会泄漏数据。当我们希望找到零泄漏时,我们遗憾地发现他们都泄漏了敏感数据。vpn导师发表的一篇博客文章。

好消息是,有一次向开发团队报告了三种VPN解决方案背后的开发团队,其中一个,Hotspot Shield,及时发布了解决问题的补丁。由于这个原因,其他供应商仍然没有回复vpn导师,网站决定公开测试的结果,只是为了寻找其他修复缺陷的热点屏蔽。

热点屏蔽的漏洞影响了解决方案的Chrome扩展,同时桌面和移动应用程序是安全的。

第一个漏洞被追踪到cth -2018-7879,当攻击者被骗去访问一个恶意站点时,允许攻击者劫持用户的流量。

“我们观察到在Hotspot Shield Chome扩展中使用的PAC脚本:

' ' '

函数FindProxyForURL(url、主机){

如果(url.indexOf(行动= afProxyServerPing)! = 1){

让解析= url.match(/行动= afProxyServerPing&server =([^ &]+)/);

如果(解析&&解析[1])返回'https '+解析[1]+':443;直接,”;

}

' ' '

它检测当前的URL是否具有查询参数act=afProxyServerPing,如果是,它将所有流量路由到由服务器参数提供的代理主机名。

VPN热点盾牌proxy_hijack

这个问题似乎与未被删除的内部测试代码有关,它无法验证主机正在进行的“调用”。

攻击者可以与这些参数进行链接,以将流量重定向到由攻击者控制的代理服务器上。

IP泄漏是由“直接连接”扩展所使用的白名单所引起的。

让白名单= / localhost |账户\ .google谷歌chrome \ \分析\ com | | -signin | freegeoip \ . net |事件\ .shelljacket |铬\ .google |盒\ .anchorfree | googleapis | 127 \ 0 \ 0 \ 1。| hsselite | firebaseio | amazonaws \ com | shelljacket \ .us | coloredsand \ .us | ratehike \ .us |像素\ .quantserve \ com | googleusercontent \ com | easylist \下载\ .adblockplus \ .org | hotspotshield |得到\ .betternet \ .co | betternet \ .co \ .hotspotshield \ com | |支持地理\ .mydati \ com \ |控制.kochava \.com/;如果(isPlainHostName(主机)| | shExpMatch(主机、*。local)| | isInNet(ip、‘10.0.0.0 255.0.0.0)| | isInNet(ip,172.16.0.0,255.240.0.0)| | isInNet(ip、“192.168.0.0到”“255.255.0.0”)| | isInNet(ip、‘173.37.0.0 255.255.0.0)| | isInNet(ip、‘127.0.0.0 255.255.255.0)| | ! url.match(/ ^ https ? /)| | whiteList.test(主机)| | url.indexOf(type = a1fproxyspeedtest)! = 1)返回“直接”;

测试显示,在URL中包含localhost的任何域都可以跳过代理(例如,localhost.foo.bar.com),例如任何带有type=a1fproxyspeedtest的URL。

为了证明IP泄漏,黑客访问了该网站,并使用了未修补的热点屏蔽。

VPN热点盾牌ip_leak

目前,关于Zenmate和VPN屏蔽中的bug的细节一直保密,因为这些供应商没有响应VPN的指导。泄露用户ip。

专家证实,PureVPN和ZenMate的漏洞都可能被用来掩盖VPN用户。

“如果你是Zenmate或PureVPN的用户,请联系支持团队,要求尽快修复漏洞。”

Pierluigi帕格尼尼

(保安事务- VPN、黑客)

-

- 5本异界种田流小说,主角穿越异界搞基建,读起来不舍得放下

-

2025-02-09 09:44:46

-

- 广州飞海口昆明武汉等地机票1.9折起,节后错峰出行走起

-

2025-02-09 09:42:32

-

- 斗罗大陆:雪清河机关算尽,却把尘心忽略了,他战斗力比唐昊还强

-

2025-02-09 09:40:17

-

- DNF:十大最强90ss武器盘点 圣耀之下万剑之上!

-

2025-02-09 09:38:02

-

- 100种“福”字写法,写春联,够用了

-

2025-02-09 09:35:47

-

- 吕布死了之后,他的女儿去了哪里?被曹操抢走还是被杀害了?

-

2025-02-09 09:33:32

-

- 河间府署-“京南第一府”

-

2025-02-09 09:31:17

-

- 7月1日是一年一度建党节,你知道中国共产党成立于哪一年吗?

-

2025-01-23 14:39:05

-

- 亿人健哥身价曝光?9位数丈门天命建群点干祁天道、方丈被蒙鼓里

-

2025-01-23 14:36:51

-

- 投资2亿仅1400万票房,国际顶级动漫团队打造的《豆福传》,血本无归!

-

2025-01-23 14:34:36

-

- 属于70后的动画片

-

2025-01-23 14:32:22

-

- 刘梓晨大秀女装,以为辣眼睛没想到出奇的好看

-

2025-01-23 14:30:07

-

- 刘亦菲大尺度男人装 演艺圈清纯玉女越来越稀少了

-

2025-01-23 14:27:53

-

- 韩国知名健身女神Ray Yang被称“心机女”,在影视圈打酱油无人识

-

2025-01-23 14:25:38

-

- 工程物资属于存货吗?

-

2025-01-23 14:23:23

-

- 陈翔吻毛晓彤图片曝光 两人大秀恩爱

-

2025-01-23 14:21:08

-

- Rush hour 是什么意思?

-

2025-01-23 14:18:53

-

- 涨了涨了!7月起,义乌公积金缴存上限上调至……

-

2025-01-23 02:52:37

-

- 选购电视都要看哪些参数?代表啥意思?

-

2025-01-23 02:50:23

-

- 泰国火爆大戏《三面娜迦》第二部即将来袭,你是否准备好了呢?

-

2025-01-23 02:48:08

开封犹太人在中国17个姓氏,实际上只有七姓八家,现存6姓

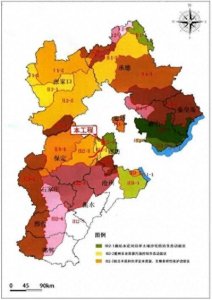

开封犹太人在中国17个姓氏,实际上只有七姓八家,现存6姓 河北区划调整猜想:撤销邢台市,整体并入邯郸市

河北区划调整猜想:撤销邢台市,整体并入邯郸市